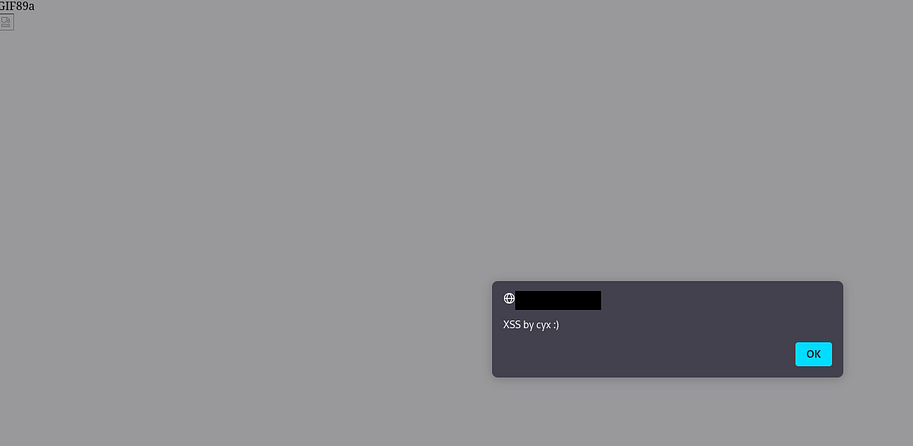

这篇文章,我给大伙儿唠唠我是怎么绕过一个图片上传功能,在某目标网站上搞出个存储型XSS 的。

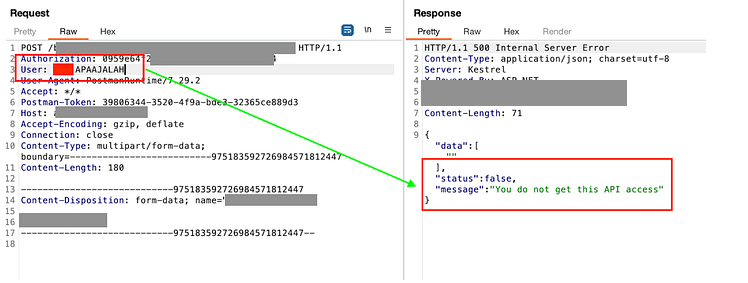

在测试 https://app.target.com/ 的时候,我在 /profile

头像上传功能

POST /api/images/上传图片后,文件可以通过以下路径访问:

/files/images/<filename>.png响应内容:

{

"message": "Upload successfully",

"files": [

{

"name": "<img>",

"path": "images/<img>",

"url": "https://app.target.com/files/images/<img>"

}

]

}乍一看,上传验证用了个很严格的 正则,想直接搞成 RCE 基本没戏。

所以,最可行的攻击向量就是尝试搞个 存储型XSS。

然后我就开始琢磨文件名处理这块,想看看能不能用 `.html` 扩展名配合换行符(%0d%0a)来绕过。

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容