找重置密码功能的漏洞一直是我最喜欢的捡漏环节,毕竟这玩意儿对业务方来说影响那是相当的大。所以每次测试的时候,我在目标域里注册完普通测试账号后,直接就奔着重置密码功能去了

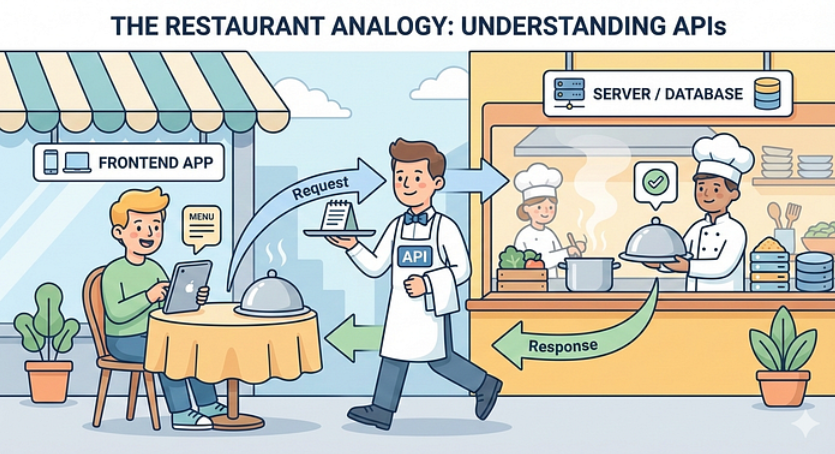

用户收到重置链接后点击它,给自己的账户设置新密码。用户输入新密码并确认。后台呢,这个过程中会向服务器发送两个主要请求。

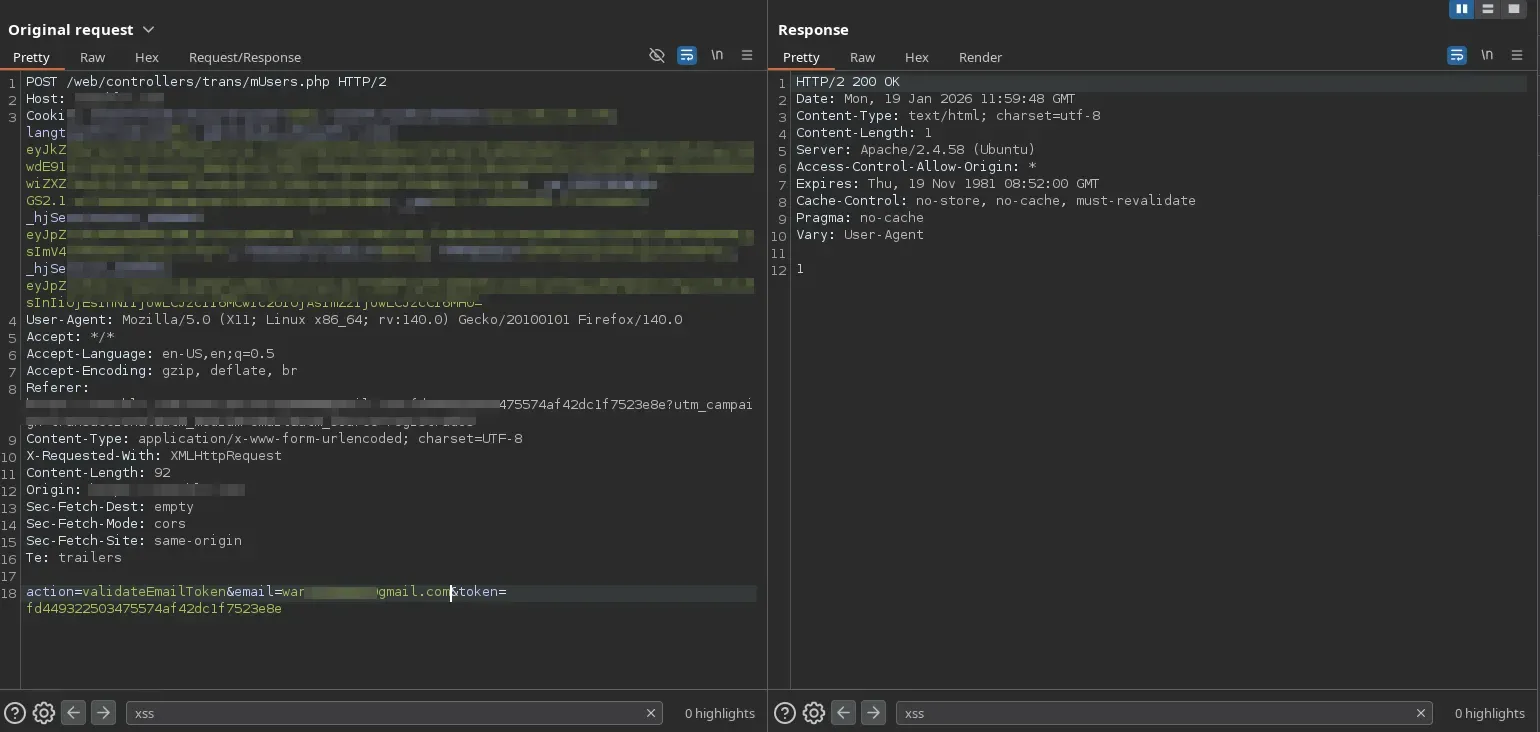

第一个请求是用来验证重置令牌(token),检查它是不是跟用户邮箱关联。如果是的话响应体里返回 1,不是的话返回 0:

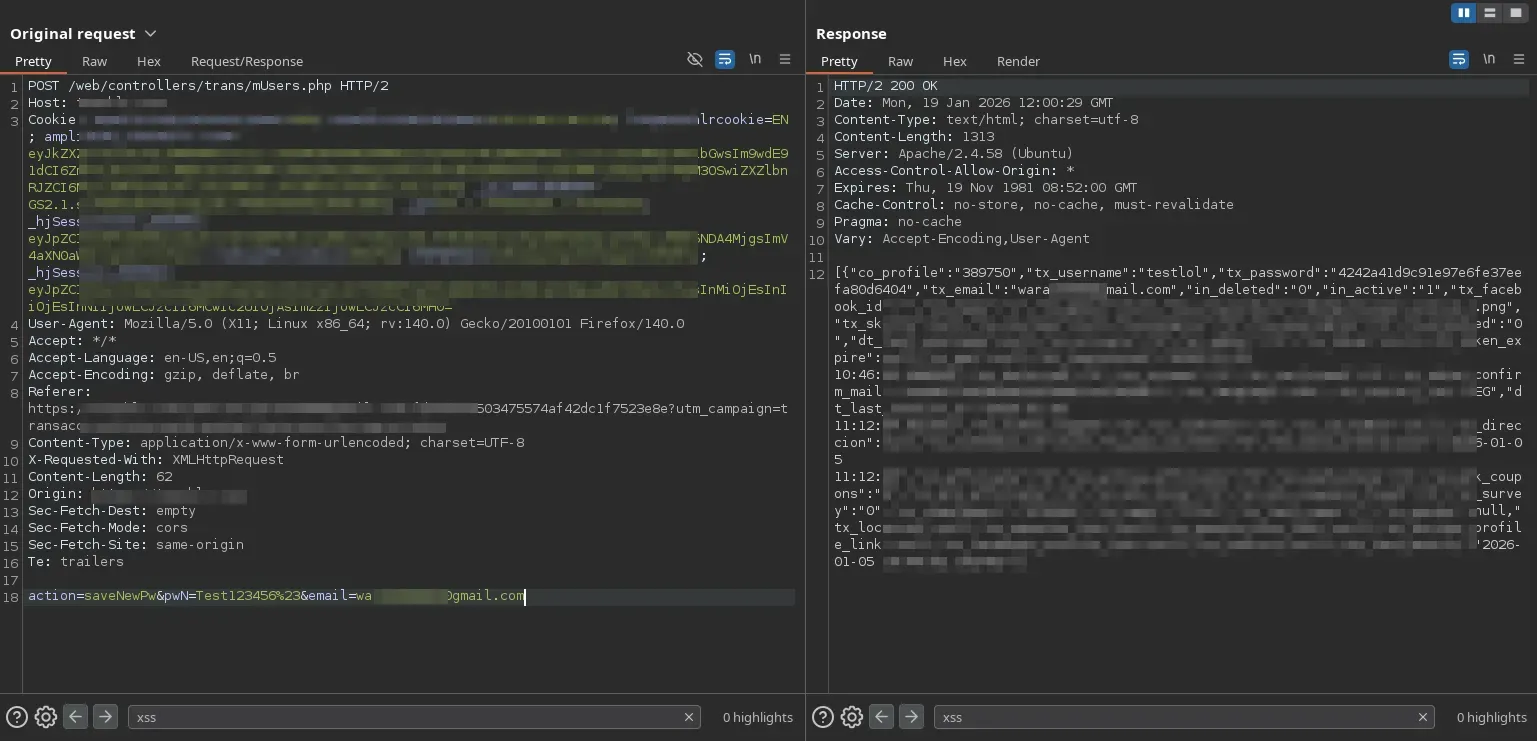

第二个请求是用用户邮箱设置新密码,响应体里返回完整的账户信息。

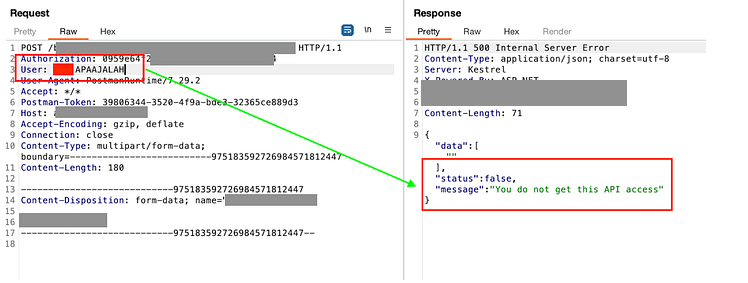

然后我又发了一个重置密码链接,打开 Burp 拦截,开始对第一个请求动歪脑筋:

-

在 email 参数里加另一个用户的邮箱

-

把 email 参数置空(不给值)

-

直接删掉 email 参数

-

把 token 参数置空(不给值)

-

直接删掉 token 参数

-

在 email 参数里加另一个用户邮箱,然后篡改响应

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容