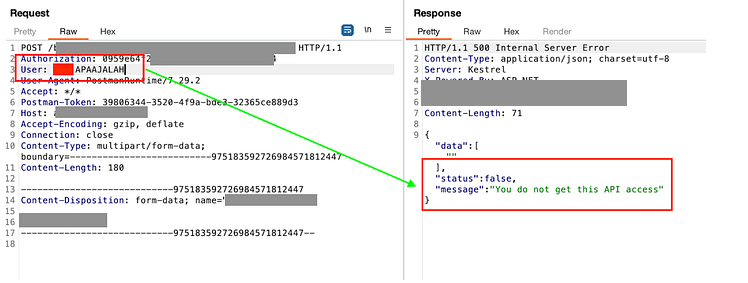

POST /abcd/abcd

Authorization: token

Host: redacted.com

User: user.abc

Postman-Token: token

...

{body request}接着,我寻思着改改用户名测测有没有 IDOR(不安全的直接对象引用)漏洞,结果服务器直接甩了个 500 内部错误过来,还提示说这 API 访问不了,看来服务端对这个参数做了校验。

既然服务端对这个参数做了校验,那说不准也能整出个 SQL 注入来。于是我往请求里甩了个基础的 SQL 注入 payload ‘ OR 1=1- –

请求被服务器成功接收

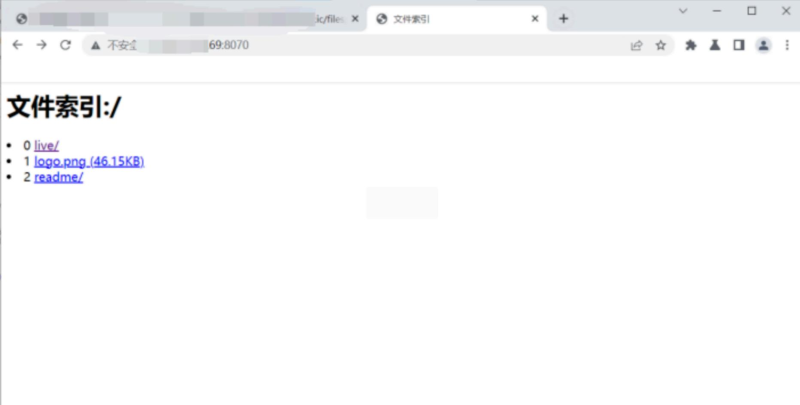

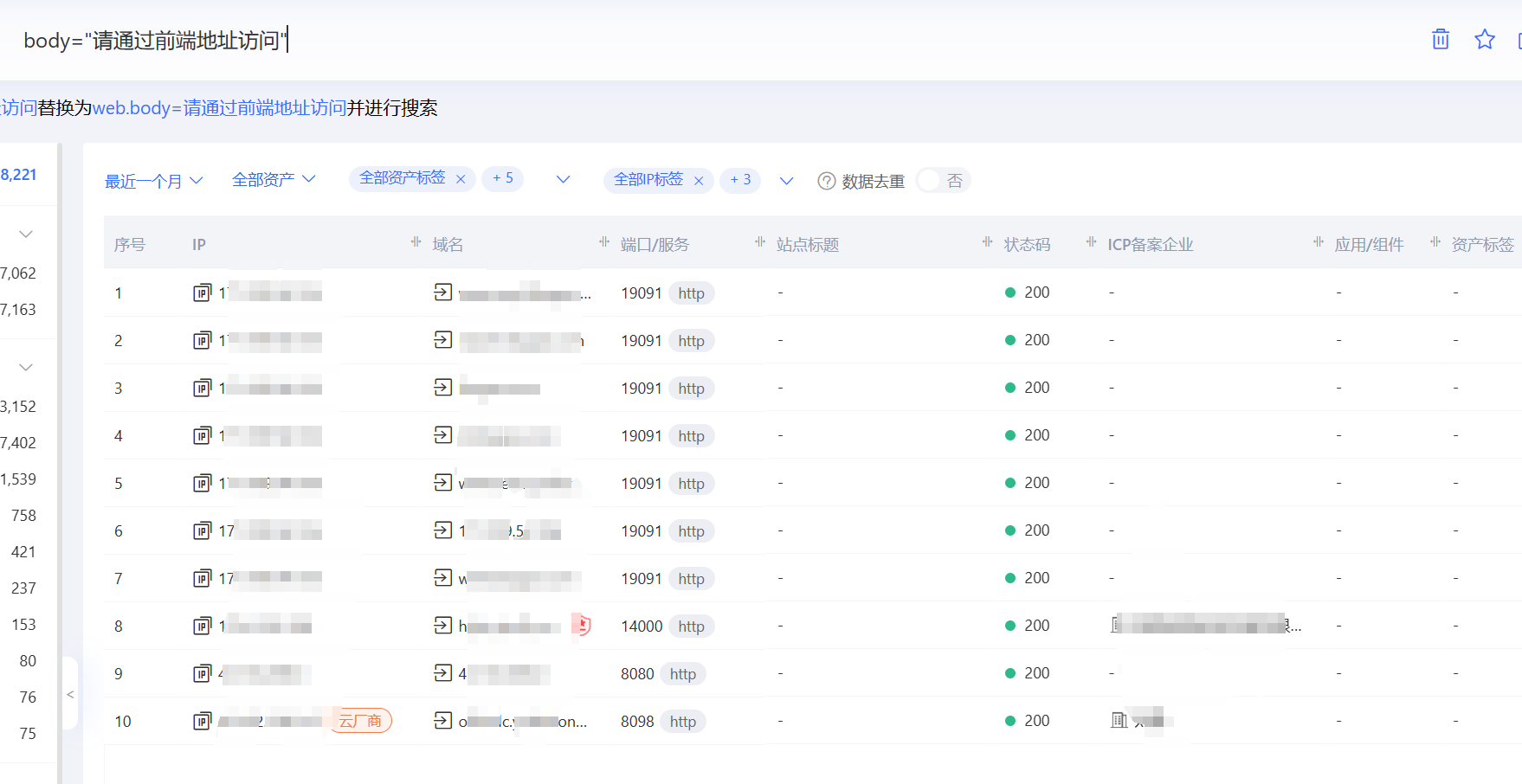

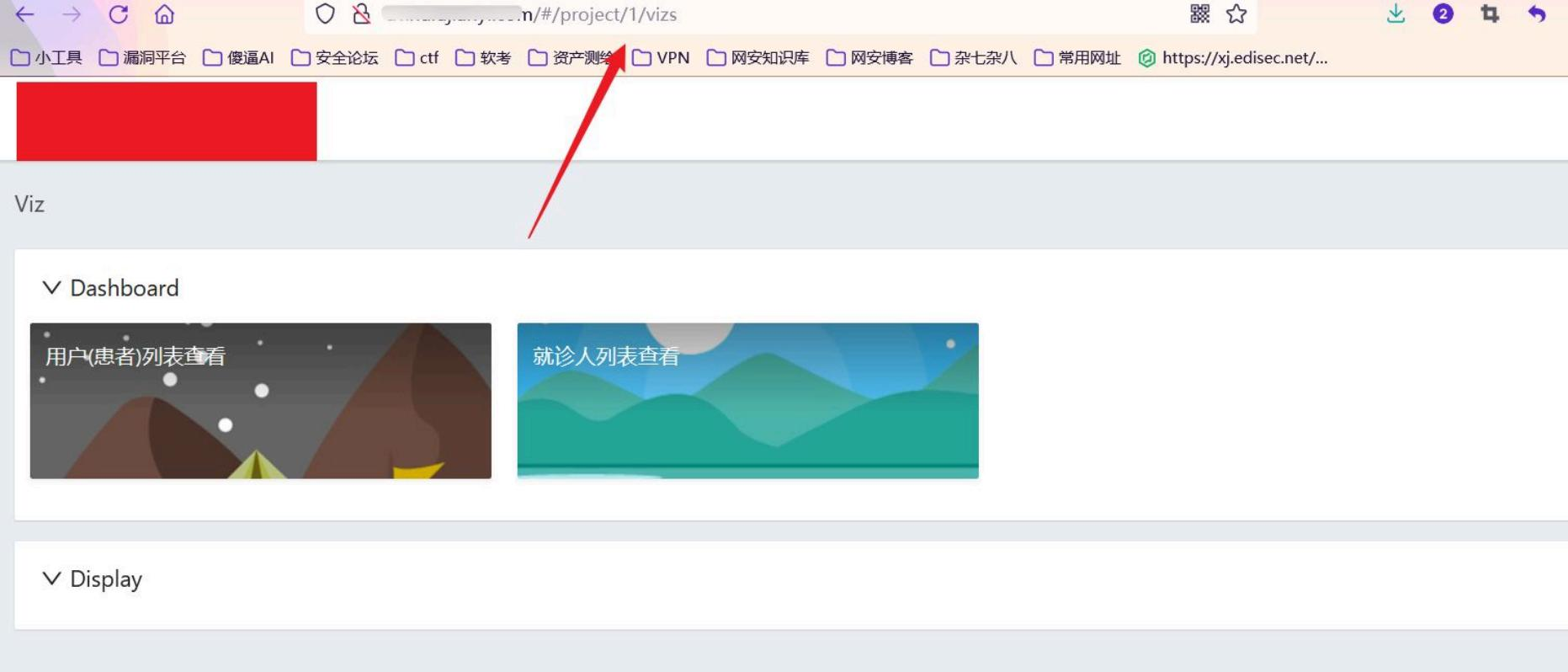

行吧,SQL 注入实锤了,接下来的活儿直接扔给 sqlmap 就完事了。但这个漏洞还有个更有意思的利用点:就算不带授权令牌,照样能正常往服务器发请求。

未携带 Authorization 令牌的情况下成功请求,666!

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容