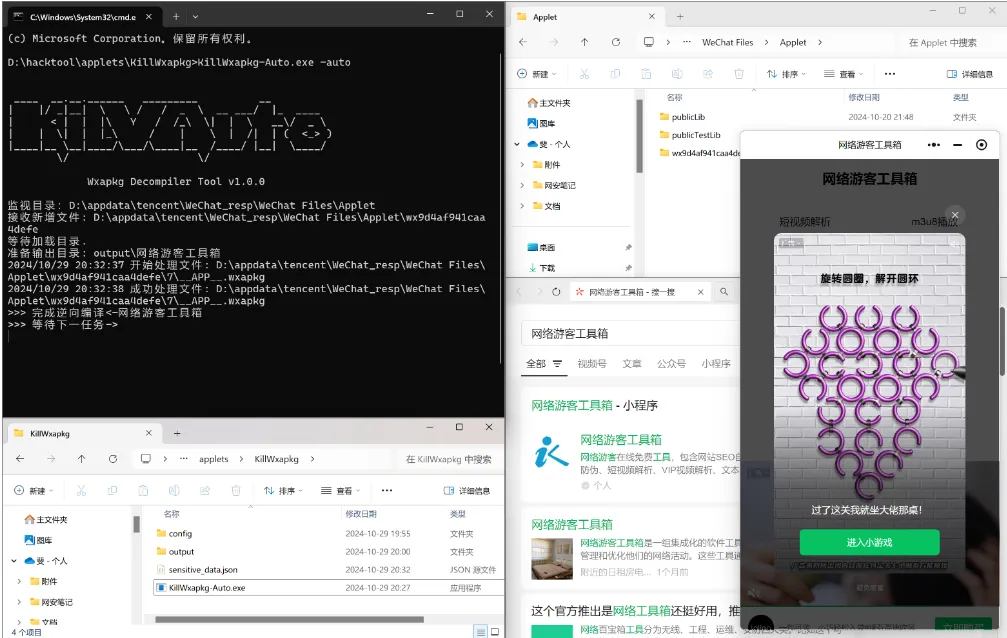

在微信小程序渗透测试中,反编译小程序包(.wxapkg)是获取源码、挖掘漏洞的关键第一步。传统反编译工具需要手动查找小程序目录、执行命令,操作繁琐且效率低下。今天给大家分享一款二开优化的神器——KillWxapkg-Auto,自动化监控实时打开的微信小程序,实现“点击即反编译”,大幅提升小程序渗透测试效率。

工具简介

KillWxapkg-Auto 是基于原作者 Ackites 的 KillWxapkg 进行二开优化的微信小程序自动化反编译工具,核心定位是“自动化、轻量化、易上手”,专为安全研究员开展小程序渗透测试提供辅助。

工具采用 Go 语言开发,保留原工具核心反编译功能,重点优化了操作流程,新增自动化监控能力,无需手动输入复杂命令,点击打开小程序即可自动完成反编译,同时解决了原工具部分bug,提升了稳定性和实用性。

二开

思路原本是24年上半年就想到,后面由于各种原因忘了。后面听了小迪直播中艾克sec的分享,同为22期学员差距怎么这么大。现在看来还是自己懒了。 想到了《士兵突击》团长对许三多说的话: “想到和得到的中间,还有两个字:做到!”

-

【完成】自动监控实时点击打开的微信小程序进行反编译,并输出反编译后的代码。

-

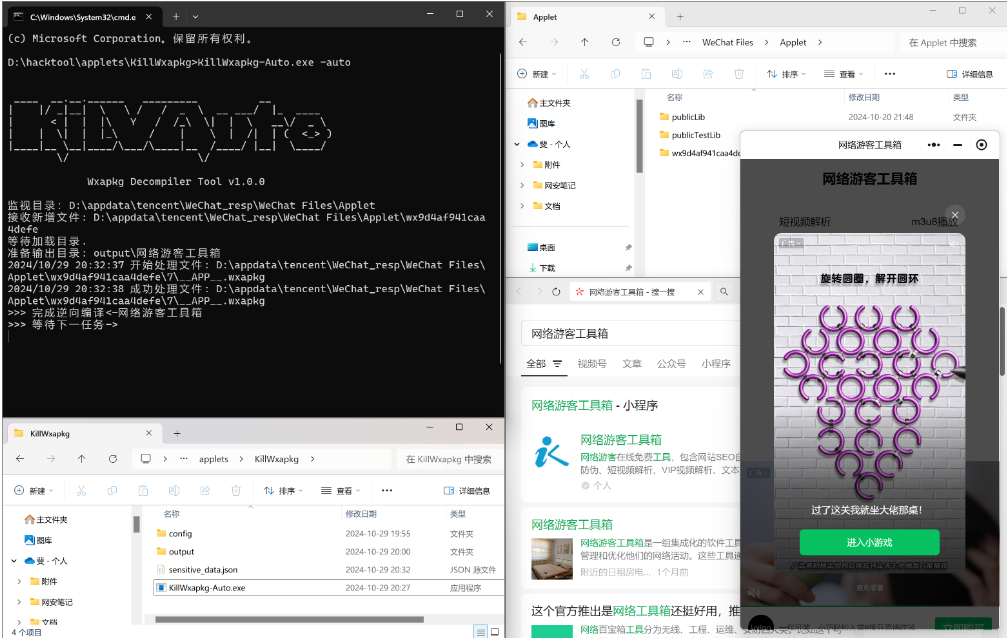

【完成】将微信appid查询转换为微信小程序名字,方便后续查找泄露文件点复现漏洞。(需要联网)

-

【废弃】

优化原作者敏感信息查找规则以及方式。发现原作者规则更改很简单,config/rule.yaml 自定义即可。(把email、phone、wxid等设置false减少干扰,另外修改原版敏感信息匹配输出json为html)

主要新增KillWxapkg-Auto.exe -auto用法, 其余用法参照原作者。

config/config.yaml 配置小程序目录绝对路径

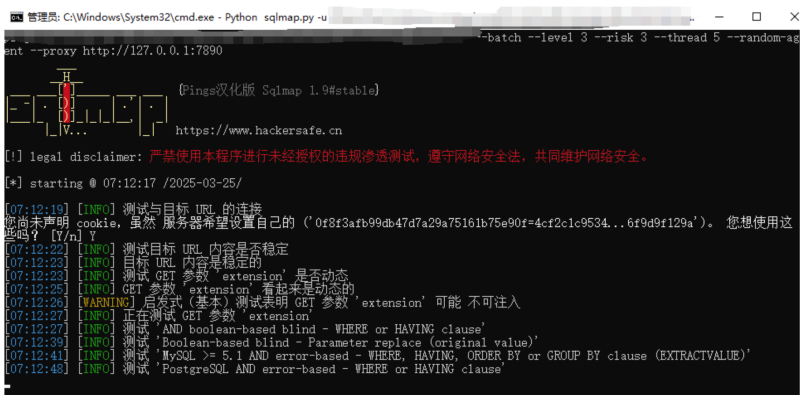

KillWxapkg-Auto.exe -auto

有时候会编译失败找不到文件,这里多是小程序太大网络环境较慢导致,可以等一会小程序对应文件加载完删掉Ctrl+Z重新进行反编译。

$ KillWxapkg-Auto.exe --help

-auto

是否目录监控自动反编译,点击即是反编译

-ext string

处理的文件后缀 (default ".wxapkg")

-hook

是否开启动态调试

-id string

微信小程序的AppID

-in string

输入文件路径(多个文件用逗号分隔)或输入目录路径

-noClean

是否清理中间文件

-out string

输出目录路径(如果未指定,则默认保存到输入目录下以AppID命名的文件夹)

-pretty

是否美化输出

-repack string

重新打包wxapkg文件

-restore

是否还原工程目录结构

-save

是否保存解密后的文件

-sensitive

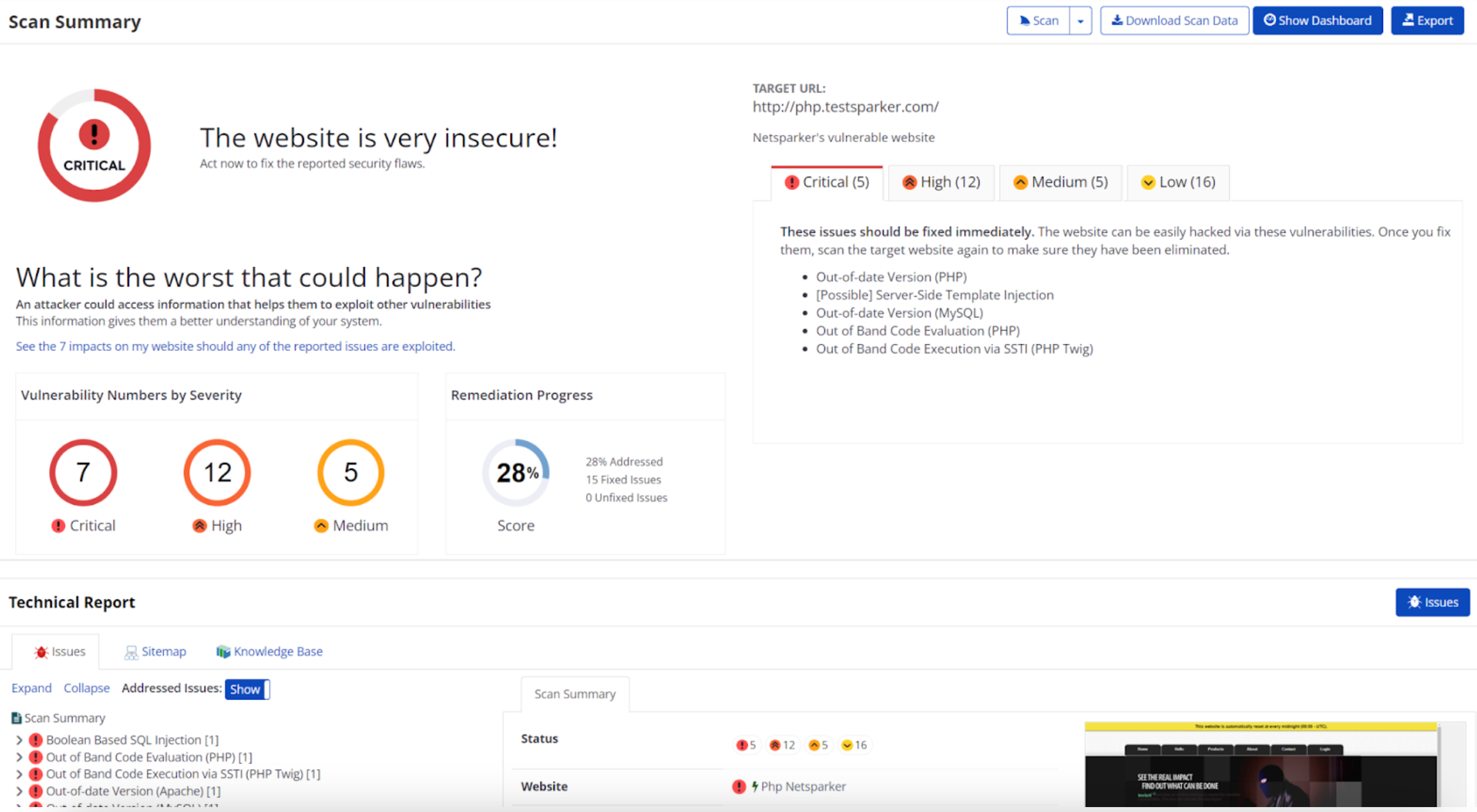

是否获取敏感数据

-watch

是否监听将要打包的文件夹,并自动打包下载

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容