工具概述

当对内网束手无策的时候,入口机器上面说不定藏着突破口,翻找本地的文件和建立的网络连接就是手法

这里也提供一个文件内容敏感词的字典,需要可以自己去整理,如下:

jdbc:

user=

password=

key=

ssh-

ldap:

mysqli_connect

sk-通过快速遍历机器文件,去寻找这些关键词,可以找到突破口,这个代码我之前也分享给好几个朋友,在实战阶段效果不错

工具使用

Python的默认安装路径是 /usr/bin/python 或 /usr/local/bin/python

通过以下命令可以尝试常见Python变量并查看版本 -V

python -V

python2 -V

python3 -V

py -V

py2 -V

py3 -V

Python3环境

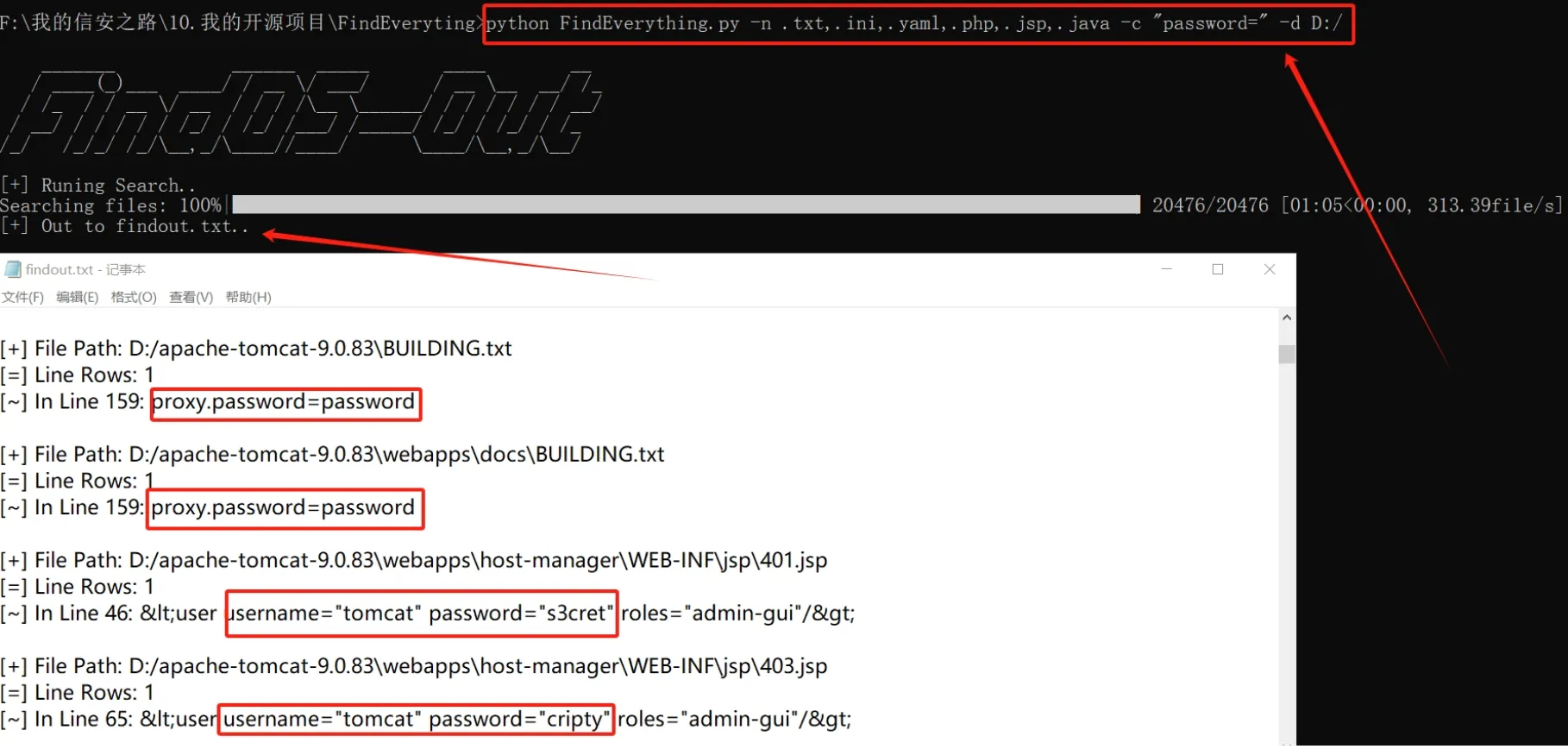

python3 FindEverything.py -n .txt,.ini,.yaml,.php,.jsp,.java,.xml,.sql -c "password=" -d D:/

python3 FindEverything.py -n .txt,.ini,.yaml,.php,.jsp,.java,.xml,.sql -c jdbc:mysql

python3 FindEverything.py -n .txt,.ini,.yaml,.php,.jsp,.java,.xml,.sql -c jdbc:mysql -o output.txtPython3环境但没有tqdm包

python3 FindEverything-notqdm.py -n .txt,.ini,.yaml,.php,.jsp,.java,.xml,.sql -c "password=" -d D:/

python3 FindEverything-notqdm.py -n .txt,.ini,.yaml,.php,.jsp,.java,.xml,.sql -c jdbc:mysql

python3 FindEverything-notqdm.py -n .txt,.ini,.yaml,.php,.jsp,.java,.xml,.sql -c jdbc:mysql -o output.txt

Python2环境

python2 FindEverything-py2.py -n .txt,.ini,.yaml,.php,.jsp,.java,.xml,.sql -c "password=" -d D:/

python2 FindEverything-py2.py -n .txt,.ini,.yaml,.php,.jsp,.java,.xml,.sql -c jdbc:mysql

python2 FindEverything-py2.py -n .txt,.ini,.yaml,.php,.jsp,.java,.xml,.sql -c jdbc:mysql -o output.txt没有Python环境则使用sh

./FindEverything.sh -n .txt,.ini,.yaml,.php,.jsp,.java,.xml,.sql -c "password=" -d D:/

./FindEverything.sh -n .txt,.ini,.yaml,.php,.jsp,.java,.xml,.sql -c jdbc:mysql

./FindEverything.sh -n .txt,.ini,.yaml,.php,.jsp,.java,.xml,.sql -c jdbc:mysql -o output.txt其他小技巧

find / -type f \( -iname "*.conf" -o -iname "*.yml" -o -iname "*.yaml" -o -iname "*.ini" \)下载

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

- 最新

- 最热

只看作者